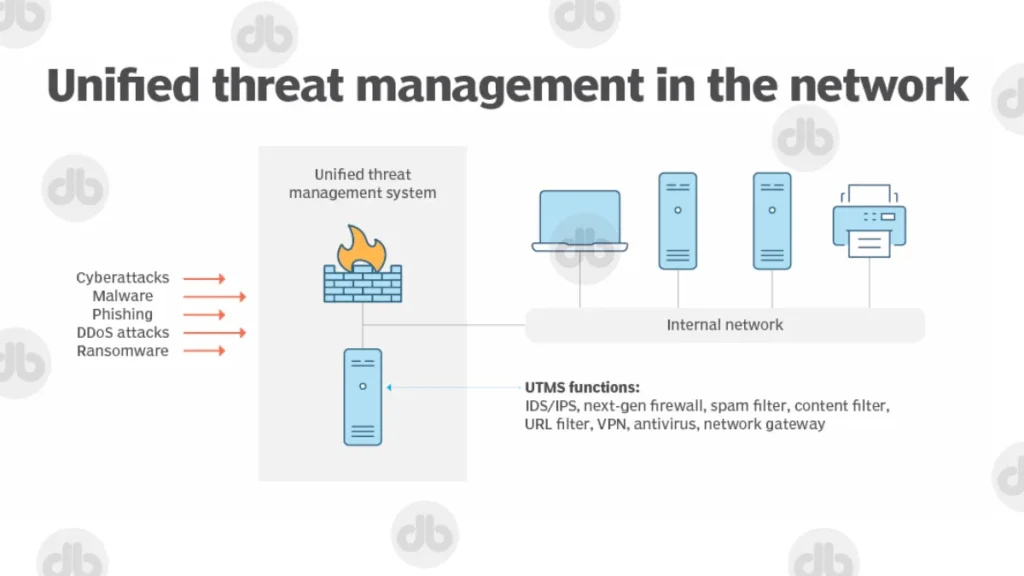

Unified Threat Management (UTM) ist ein integriertes Sicherheitssystem, das umfassenden Schutz vor einer Vielzahl von Cyberbedrohungen bietet. Es kombiniert verschiedene Sicherheitsfunktionen in einem einzigen System und ermöglicht so die einfache Verwaltung der Netzwerksicherheit.

Von Viren, Würmern und Spyware bis hin zu Phishing-Angriffen und Ransomware – UTM-Systeme bieten eine zentrale Lösung für Unternehmen, um ihre Netzwerke zu sichern. Durch die Kombination mehrerer Sicherheitstechnologien wie Firewall, Intrusion Prevention System (IPS), Antivirus, und VPN in einer einzigen Plattform erleichtert UTM die Absicherung und Verwaltung von Netzwerken.

Warum ist UTM so wichtig?

In der heutigen digitalen Welt, in der Cyberangriffe immer häufiger und komplexer werden, ist ein umfassender Schutz unumgänglich. Unternehmen sind zunehmend Bedrohungen ausgesetzt, die von Malware über Phishing bis hin zu Zero-Day-Exploits reichen. UTM-Systeme sind besonders für kleine und mittelständische Unternehmen geeignet, da sie vielseitige Schutzfunktionen bieten und dabei einfach zu verwalten sind.

Mit einem einzigen System können Administratoren Bedrohungen erkennen, blockieren und die Sicherheit des gesamten Netzwerks in Echtzeit überwachen. Dies spart Zeit und reduziert die Komplexität, die normalerweise mit der Verwaltung mehrerer unterschiedlicher Sicherheitslösungen verbunden ist.

Die wichtigsten Vorteile von UTM im Überblick

- Zentralisiertes Bedrohungsmanagement: Ein einziger Kontrollpunkt für alle Sicherheitsfunktionen erleichtert die Verwaltung und verbessert die Effizienz des Sicherheitsmanagements. Administratoren müssen sich nicht mehr mit verschiedenen Systemen und Plattformen auseinandersetzen.

- Vielseitiger Schutz: Schutz vor einer Vielzahl von Bedrohungen wie Malware, Phishing, Social Engineering, Ransomware und Denial-of-Service (DoS)-Angriffen. Dies macht UTM zu einer besonders umfassenden Sicherheitslösung.

- Kostenersparnis: Keine Notwendigkeit, verschiedene Sicherheitsprodukte von unterschiedlichen Anbietern zu nutzen. UTM ermöglicht es Unternehmen, Kosten zu senken, indem sie mehrere Sicherheitsfunktionen in einem einzigen Produkt kombinieren, anstatt separate Lizenzen und Wartungsverträge für unterschiedliche Systeme abzuschließen.

- Skalierbarkeit: UTM-Systeme sind oft sehr flexibel und skalierbar, was sie für Unternehmen unterschiedlicher Größe geeignet macht. Ob kleine Unternehmen oder große Netzwerke, die Lösung kann angepasst werden, um spezifischen Anforderungen gerecht zu werden.

Wie funktioniert ein UTM-System?

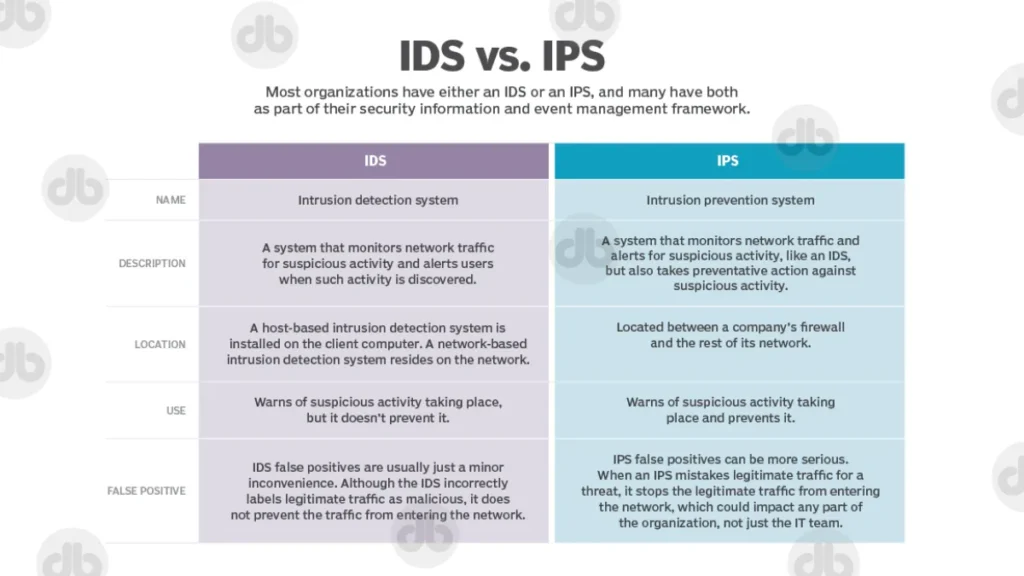

Ein UTM-System integriert mehrere Sicherheitsfunktionen in einem einzigen Gerät oder Softwareprogramm. Zu den wichtigsten Sicherheitsfunktionen zählen Firewall, Intrusion Prevention System (IPS), Virtual Private Network (VPN), Antivirus, Anti-Spam, und URL-Filterung. Die zentralisierte Verwaltungskonsole ermöglicht eine effektive Überwachung und Steuerung der Netzwerksicherheit. Dies ist besonders wichtig, da es Administratoren erlaubt, auf einer einzigen Plattform Sicherheitsrichtlinien zu definieren und Änderungen vorzunehmen, ohne mehrere verschiedene Systeme verwalten zu müssen.

Ein wesentliches Merkmal von UTM-Systemen ist die Möglichkeit, Bedrohungsdaten in Echtzeit zu sammeln und auszuwerten. Dadurch sind Unternehmen in der Lage, schnell auf neue Bedrohungen zu reagieren und ihre Sicherheitsvorkehrungen entsprechend anzupassen. Dies erhöht die allgemeine Widerstandsfähigkeit des Netzwerks gegen Cyberangriffe.

Inspektionsmethoden von UTM-Systemen

UTM-Systeme nutzen zwei Hauptinspektionsmethoden, um Bedrohungen zu erkennen und das Netzwerk zu schützen:

- Durchflussbasierte Inspektion: Diese Methode untersucht Datenflüsse in Echtzeit und erkennt schädliche Aktivitäten wie Viren, Würmer, Trojaner und Hackerangriffe. Sie ist effizient und wirkt sich minimal auf die Netzwerkleistung aus, was sie zu einer beliebten Wahl für viele Unternehmen macht.

- Proxybasierte Inspektion: Hierbei fungiert das Sicherheitssystem als Proxy, um den eingehenden und ausgehenden Datenverkehr zu analysieren und verdächtige Inhalte zu blockieren. Durch die Verwendung eines Proxyservers können Pakete detailliert untersucht werden, was eine höhere Sicherheit bietet, jedoch mehr Ressourcen beansprucht und die Netzwerkleistung beeinträchtigen kann.

Darüber hinaus bieten viele UTM-Systeme Deep Packet Inspection (DPI), eine Methode, bei der der gesamte Inhalt von Datenpaketen analysiert wird, um Bedrohungen und Anomalien zu erkennen. Dies sorgt für einen noch umfassenderen Schutz und macht UTM zu einer effektiven Sicherheitslösung für Unternehmen, die sich gegen anspruchsvolle Angriffe wappnen wollen.

Vor- und Nachteile von UTM-Systemen

UTM-Systeme bieten zahlreiche Vorteile, können jedoch auch einige Nachteile haben. Vorteile sind die zentralisierte Verwaltung, die umfassende Abdeckung von Sicherheitsfunktionen und die einfache Integration. Nachteile können auftreten, wenn das System als Single Point of Failure fungiert – also wenn alle Sicherheitsfunktionen in einem einzigen Gerät gebündelt sind, das im Falle eines Ausfalls das gesamte Netzwerk verwundbar macht.

Ein weiterer Nachteil ist die potenzielle Leistungseinbuße, wenn zu viele Sicherheitsfunktionen gleichzeitig aktiviert sind. Ein On-Premise-UTM-System, das eine einzige Zentraleinheit verwendet, könnte durch zu viele gleichzeitige Aktivitäten überlastet werden und ausfallen oder Leistungsprobleme erleiden. Cloudbasierte UTM-Systeme bieten jedoch eine Lösung für dieses potenzielle Problem, da sie skalierbar sind und zusätzliche Ressourcen bei Bedarf bereitstellen können.

| Vorteil | Nachteil |

|---|---|

| Zentralisierte Verwaltung | Single Point of Failure |

| Kosteneffizient | Mögliche Leistungsprobleme bei Überlastung |

| Flexibel und anpassbar | Erfordert sorgfältige Konfiguration |

| Vielseitiger Schutz | Erhöhter Ressourcenbedarf |

Trotz dieser Nachteile überwiegen für viele Unternehmen die Vorteile, insbesondere die Vereinfachung der Sicherheitsverwaltung und die Möglichkeit, einen umfassenden Schutz in einer einzigen Lösung zu integrieren.

Häufig gestellte Fragen (FAQs) zu UTM-Systemen

Was ist der Unterschied zwischen einer Firewall und einem UTM-System?

Eine Firewall ist eine spezifische Netzwerksicherheitslösung, die den ein- und ausgehenden Netzwerkverkehr filtert und nur autorisierten Datenverkehr zulässt. Ein UTM-System hingegen kombiniert mehrere Sicherheitsfunktionen, darunter Firewall, IPS, VPN, Antivirus und Spam-Filterung, und bietet somit einen umfassenderen Schutz. Während eine Firewall eine grundlegende Schutzebene bietet, deckt ein UTM-System eine breitere Palette von Bedrohungen ab und bietet zusätzliche Funktionen zur Verwaltung der Netzwerksicherheit.

Welche Unternehmen sollten UTM-Systeme nutzen?

UTM-Systeme eignen sich besonders für kleine und mittelständische Unternehmen, die eine einfache, zentrale Lösung für ihre Netzwerksicherheit benötigen. Da sie mehrere Sicherheitsfunktionen in einer einzigen Plattform vereinen, sind sie ideal für Unternehmen, die nicht über die Ressourcen verfügen, um eine Vielzahl von Einzellösungen zu verwalten. Auch größere Unternehmen mit verteilten Netzwerken können von der Skalierbarkeit und Flexibilität eines UTM-Systems profitieren.

Wie unterscheidet sich UTM von NGFW (Next-Generation Firewall)?

Ein UTM-System umfasst mehr Sicherheitsfunktionen als eine NGFW und bietet zusätzliche Dienste wie Spam-Filterung, Inhaltskontrolle und Antivirus. Beide Systeme dienen dem Schutz von Netzwerken, aber UTM bietet eine umfassendere Lösung, die mehrere Sicherheitstechnologien in einer Plattform vereint. Eine NGFW ist im Wesentlichen eine erweiterte Firewall mit Funktionen wie Anwendungssteuerung und Deep Packet Inspection, während ein UTM zusätzliche Sicherheitsfunktionen wie VPN, Anti-Spam und URL-Filterung bietet.

Schlusswort: Die Zukunft von UTM

Da Cyberbedrohungen zunehmend komplexer und häufiger werden, bleibt Unified Threat Management eine wichtige Lösung, um Netzwerke effektiv zu schützen. Mit der Integration von künstlicher Intelligenz (KI) und maschinellem Lernen wird die Leistungsfähigkeit von UTM-Systemen weiter gesteigert, sodass Unternehmen ihre Cybersicherheit optimieren können. KI-gestützte Bedrohungserkennung ermöglicht es, Muster und Anomalien früher zu erkennen und schneller darauf zu reagieren. Dies macht UTM zu einer wichtigen Komponente der modernen Cybersicherheitsstrategie.

Erfahren Sie mehr darüber, wie Sie Ihr Unternehmen durch eine durchdachte Cybersicherheitsplanung schützen können, und stellen Sie sicher, dass Ihre IT-Systeme auf die aktuellen Bedrohungen vorbereitet sind. Mit der richtigen Kombination von Technologie, Prozessen und Schulungen können Unternehmen ihre Widerstandsfähigkeit gegenüber Cyberangriffen erheblich erhöhen.

Themen:

- Cybersicherheit

- Unified Threat Management

- Netzwerksicherheit

- Firewall

- UTM vs. NGFW

- Sicherheitstechnologie

- Kleine und mittelständische Unternehmen (KMU)

- KI in der Cybersicherheit

- Bedrohungserkennung

- Netzwerkschutz