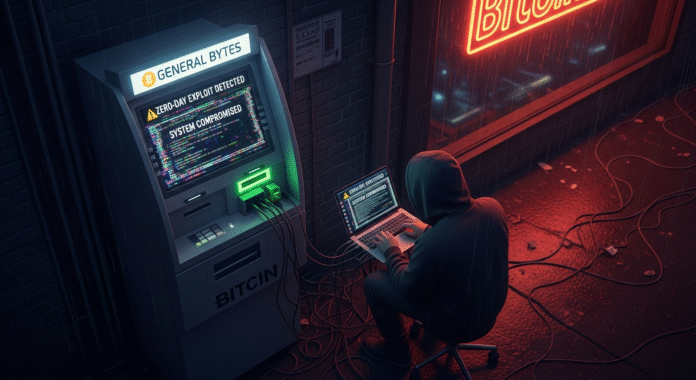

Ein Vorfall, der die Welt der Kryptowährungen erschütterte: Hacker nutzten eine kritische Schwachstelle, einen sogenannten Zero-Day-Bug, um eine erhebliche Menge an Kryptowährungen von Bitcoin-Geldautomaten des Herstellers General Bytes zu stehlen. Dieser Angriff verdeutlichte nicht nur die Raffinesse moderner Cyberkrimineller, sondern warf auch ein grelles Licht auf die Sicherheitsrisiken, die mit der wachsenden Infrastruktur für digitale Währungen verbunden sind. Bitcoin-ATMs, die als Brücke zwischen der physischen und der digitalen Finanzwelt dienen, wurden plötzlich als verwundbare Ziele entlarvt.

Dieser Artikel taucht tief in die Details dieses komplexen Cyberangriffs ein. Wir analysieren, was genau passiert ist, wer der Hersteller General Bytes ist und wie die Angreifer vorgegangen sind. Darüber hinaus erklären wir die Funktionsweise eines Zero-Day-Bugs und warum diese Art von Schwachstelle für Hacker so wertvoll ist. Sie erfahren, wie Bitcoin-ATMs funktionieren, warum sie ein attraktives Ziel darstellen und welche Maßnahmen ergriffen werden können, um solche Angriffe in Zukunft zu verhindern. Ziel ist es, ein umfassendes Verständnis für die Mechanismen, Risiken und Schutzstrategien im Ökosystem der Krypto-Geldautomaten zu schaffen.

Was ist passiert? Der Angriff auf General Bytes im Detail

Im März 2023 wurde die Krypto-Community von der Nachricht über einen großangelegten Diebstahl bei General Bytes, einem der weltweit führenden Hersteller von Bitcoin-ATMs, aufgeschreckt. Der Vorfall war kein gewöhnlicher Hack, sondern das Ergebnis einer clever ausgenutzten Zero-Day-Schwachstelle in der Software, die die Geldautomaten steuert.

Überblick über den Vorfall

Am 17. und 18. März 2023 gelang es Angreifern, sich unbefugten Zugriff auf die Backend-Infrastruktur von General Bytes zu verschaffen. Konkret zielten sie auf den Crypto Application Server (CAS) ab, die zentrale Software, die alle Operationen der Geldautomaten verwaltet. Dazu gehören die Abwicklung von Transaktionen, die Verwaltung von Wallets und die Kommunikation mit den Kryptowährungsbörsen.

Die Angreifer nutzten eine bis dahin unbekannte Schwachstelle, um bösartigen Code auf die Server von Betreibern hochzuladen, die ihre Systeme selbst hosteten. Dieser Code ermöglichte es den Hackern, Transaktionen umzuleiten. Immer wenn ein Kunde an einem kompromittierten Geldautomaten Kryptowährungen kaufte, wurden die Coins nicht an die Wallet des Kunden, sondern direkt an eine vom Angreifer kontrollierte Adresse gesendet. Der Diebstahl erfolgte in Echtzeit und war für die Nutzer zunächst nicht ersichtlich.

General Bytes reagierte schnell und forderte alle Betreiber auf, ihre Server unverzüglich abzuschalten, bis ein Sicherheitspatch zur Verfügung gestellt werden konnte. Schätzungen zufolge wurden bei dem Angriff Kryptowährungen im Wert von mindestens 1,5 Millionen US-Dollar gestohlen, obwohl die genaue Summe schwer zu verifizieren ist. Betroffen waren über 56 verschiedene Kryptowährungen, darunter Bitcoin (BTC), Ethereum (ETH) und andere Altcoins.

Wer steckt hinter General Bytes?

General Bytes ist ein tschechisches Unternehmen, das 2013 gegründet wurde und sich schnell zu einem der prominentesten Hersteller von Bitcoin- und Krypto-Geldautomaten entwickelt hat. Das Unternehmen bietet eine breite Palette von Geräten an, die den Kauf und Verkauf von digitalen Währungen mit Bargeld ermöglichen. Mit Tausenden von installierten Automaten in über 120 Ländern hat General Bytes maßgeblich dazu beigetragen, den Zugang zu Kryptowährungen für die breite Masse zu vereinfachen.

Ihre Geschäftsmodell basiert darauf, die Hardware (die ATMs) sowie die dazugehörige Management-Software (den CAS) bereitzustellen. Betreiber kaufen die Automaten und können wählen, ob sie die CAS-Software auf den Cloud-Servern von General Bytes oder auf ihren eigenen Servern betreiben möchten. Diese zweite Option, das sogenannte “Self-Hosting”, war der Dreh- und Angelpunkt des Angriffs.

Der zweite Schlag: Ein wiederholtes Sicherheitsproblem

Dieser Vorfall war nicht der erste Sicherheitsschock für General Bytes. Bereits im August 2022 hatte das Unternehmen eine ähnliche Zero-Day-Schwachstelle gemeldet. Damals nutzten Hacker eine Lücke im CAS aus, um sich selbst zu Administratoren zu machen und die Einstellungen der Automaten zu manipulieren. Sie änderten die “Buy”- und “Sell”-Einstellungen so, dass alle Transaktionen an ihre eigenen Wallets gingen.

Die Tatsache, dass innerhalb weniger Monate zwei schwerwiegende Zero-Day-Angriffe stattfanden, löste erhebliche Kritik an den Sicherheitspraktiken des Unternehmens aus. Es stellte sich die Frage, ob die Software-Architektur grundlegende Mängel aufwies und ob die Sicherheitsprüfungen ausreichend waren. Für die Betreiber der Automaten und deren Kunden war es ein herber Vertrauensverlust.

Was ist ein Zero-Day-Bug? Die Anatomie einer stillen Bedrohung

Der Begriff “Zero-Day” ist in der Cybersicherheit von zentraler Bedeutung und beschreibt eine besonders gefährliche Art von Schwachstelle. Um die Tragweite des Angriffs auf General Bytes zu verstehen, ist es wichtig, dieses Konzept zu kennen.

Definition und Funktionsweise

Ein Zero-Day-Bug (auch Zero-Day-Schwachstelle genannt) ist ein Fehler oder eine Sicherheitslücke in einer Software, einem Betriebssystem oder einer Hardware, die den Entwicklern oder dem Hersteller noch unbekannt ist. Der Name “Zero-Day” leitet sich davon ab, dass die Entwickler null Tage Zeit hatten (“zero days”), um einen Patch oder eine Lösung zu entwickeln, bevor die Lücke entdeckt und möglicherweise ausgenutzt wird.

Der Lebenszyklus einer solchen Schwachstelle sieht typischerweise so aus:

- Entdeckung: Ein Hacker oder eine Sicherheitsfirma findet die Lücke.

- Exploit-Entwicklung: Der Hacker schreibt einen speziellen Code, einen sogenannten Exploit, um die Schwachstelle gezielt auszunutzen.

- Angriff: Der Exploit wird eingesetzt, um Systeme zu kompromittieren, Daten zu stehlen, Malware zu installieren oder andere schädliche Aktionen auszuführen.

- Offenlegung: Irgendwann wird der Angriff oder die Schwachstelle bemerkt und dem Hersteller gemeldet.

- Behebung: Der Hersteller entwickelt und veröffentlicht einen Sicherheitspatch, um die Lücke zu schließen.

Der kritische Zeitraum liegt zwischen der Entdeckung durch den Angreifer und der Bereitstellung eines Patches durch den Hersteller. In dieser Phase sind die Systeme extrem verwundbar, da es keine offizielle Verteidigungsmöglichkeit gibt.

Warum sind Zero-Day-Bugs so gefährlich?

Die Gefahr von Zero-Day-Bugs liegt in ihrem Überraschungseffekt. Da die Schwachstelle unbekannt ist, gibt es keine Signaturen für Antivirenprogramme, keine Regeln für Firewalls und keine spezifischen Abwehrmechanismen. Angreifer können oft wochen- oder monatelang unentdeckt agieren.

Weitere Gründe für ihre Gefährlichkeit sind:

- Hoher Marktwert: Zero-Day-Exploits sind auf dem Schwarzmarkt äußerst wertvoll. Sie werden von kriminellen Organisationen, staatlichen Akteuren und Spionageagenturen für hohe Summen gehandelt. Ein funktionierender Exploit für eine weit verbreitete Software kann Hunderttausende oder sogar Millionen von Dollar wert sein.

- Gezielte Angriffe: Sie eignen sich hervorragend für hochspezialisierte Angriffe auf wertvolle Ziele wie Regierungen, große Unternehmen oder kritische Infrastrukturen. Das berühmteste Beispiel ist der Stuxnet-Wurm, der mehrere Zero-Day-Schwachstellen nutzte, um das iranische Atomprogramm zu sabotieren.

- Mangelnde Verteidigung: Traditionelle Sicherheitsmaßnahmen sind oft wirkungslos. Nur proaktive Sicherheitsstrategien wie Verhaltensanalyse, strenge Zugriffskontrollen und Segmentierung von Netzwerken können das Risiko mindern.

Im Fall von General Bytes war der Zero-Day-Bug im CAS das perfekte Einfallstor. Die Angreifer konnten ihre bösartigen Aktivitäten als legitime Operationen tarnen, was die Entdeckung zusätzlich erschwerte.

Wie funktionieren Bitcoin-ATMs? Die Brücke zur digitalen Währung

Bitcoin-Geldautomaten, auch als BTMs (Bitcoin Teller Machines) bekannt, sind physische Kioske, die es Menschen ermöglichen, Bitcoin und andere Kryptowährungen zu kaufen oder manchmal auch zu verkaufen. Sie sind ein wichtiger Baustein für die Adaption von Kryptowährungen, da sie den Zugang für Personen ohne technisches Vorwissen oder Bankkonto erleichtern.

Technische Grundlagen und Architektur

Ein Bitcoin-ATM ist im Grunde ein Computer mit Internetverbindung, der in einem sicheren Gehäuse untergebracht ist und über eine spezialisierte Software verfügt. Die Kernkomponenten sind:

- Benutzeroberfläche: Ein Touchscreen, über den der Kunde den Prozess steuert.

- Bargeld-Akzeptor: Ein Modul, das Banknoten annimmt und verifiziert. Bei Zwei-Wege-Automaten gibt es auch einen Bargeld-Dispenser.

- QR-Code-Scanner: Ein Scanner zum Einlesen der Wallet-Adresse des Kunden von einem Smartphone oder einem Paper-Wallet.

- Backend-Software (CAS): Das Gehirn des Systems. Diese Software, wie die von General Bytes, läuft auf einem zentralen Server und verwaltet alle Operationen.

Der Prozess des Kaufs von Bitcoin an einem ATM sieht typischerweise so aus:

- Identitätsprüfung (KYC): Je nach lokaler Gesetzgebung und Transaktionshöhe muss sich der Kunde identifizieren, z. B. durch Eingabe einer Telefonnummer, Scannen eines Ausweises oder ein biometrisches Verfahren.

- Wallet-Adresse angeben: Der Kunde präsentiert den QR-Code seiner persönlichen Wallet. Der Automat scannt diese Adresse, um zu wissen, wohin die gekauften Coins gesendet werden sollen.

- Bargeld einzahlen: Der Kunde führt Banknoten in den Automaten ein. Die Software berechnet auf Basis des aktuellen Wechselkurses (plus Gebühr) die entsprechende Menge an Kryptowährung.

- Transaktion bestätigen: Nach Bestätigung durch den Kunden sendet der CAS den Befehl an eine angebundene Kryptobörse, die Coins zu kaufen und an die angegebene Wallet-Adresse zu transferieren.

- Beleg erhalten: Der Kunde erhält einen Beleg über die Transaktion.

Sicherheitsaspekte und Schwachstellen von Bitcoin-ATMs

Obwohl Bitcoin-ATMs robust erscheinen, besitzen sie eine komplexe Angriffsfläche, die sowohl physische als auch digitale Schwachstellen umfasst.

- Physische Angriffe: Dazu gehören der Diebstahl des gesamten Automaten, das Aufbrechen des Gehäuses, um an das Bargeld zu gelangen, oder das Anbringen von Skimming-Geräten, um Daten abzugreifen.

- Software-Schwachstellen: Dies ist der kritischste Bereich. Die ATM-Software selbst, das Betriebssystem oder die Backend-Anwendung (wie der CAS) können Fehler enthalten. Der General-Bytes-Fall ist ein Paradebeispiel für eine Schwachstelle in der zentralen Management-Software.

- Netzwerkangriffe: Da die Automaten mit dem Internet verbunden sind, sind sie anfällig für Man-in-the-Middle-Angriffe, bei denen die Kommunikation zwischen dem ATM und dem Server abgefangen und manipuliert wird.

- Supply-Chain-Angriffe: Angreifer könnten bereits während der Herstellung oder Lieferung Malware auf den Geräten installieren.

- Fehlkonfiguration durch Betreiber: Betreiber, die ihre Server selbst hosten, könnten Fehler bei der Konfiguration machen, z. B. schwache Passwörter verwenden oder notwendige Sicherheitsupdates versäumen.

Der Angriff auf General Bytes zeigt, dass die größte Schwachstelle oft nicht der einzelne Automat vor Ort ist, sondern die zentrale Infrastruktur, die Hunderte oder Tausende von Geräten gleichzeitig steuert.

Die Durchführung des Angriffs: Ein tiefer Einblick in die Taktik

Die Hacker, die General Bytes angriffen, gingen mit chirurgischer Präzision vor. Ihr Vorgehen lässt auf tiefes technisches Wissen und eine sorgfältige Vorbereitung schließen. Der Angriff im März 2023 lässt sich in mehrere Phasen unterteilen.

Phase 1: Ausnutzung der Zero-Day-Schwachstelle

Die Kernschwachstelle befand sich in der Master-Service-Schnittstelle des Crypto Application Servers (CAS). Diese Schnittstelle wird normalerweise für den Upload von Software-Updates und die Wartung der Automaten verwendet. Die Angreifer entdeckten eine Lücke in diesem Prozess, die es ihnen ermöglichte, eine Java-Anwendung (.jar-Datei) direkt auf den Server hochzuladen und auszuführen, ohne die erforderlichen Authentifizierungsprüfungen zu durchlaufen.

Dies war der entscheidende “Zero-Day”-Moment: Eine Funktion, die für legitime Zwecke gedacht war, hatte einen Konstruktionsfehler, der unautorisierte Code-Uploads zuließ. Die Angreifer luden eine bösartige Datei namens security.jar hoch, die sich als legitimes Sicherheitsupdate tarnte.

Phase 2: Manipulation der Systemprozesse

Nachdem die bösartige Java-Anwendung auf dem Server platziert war, führte sie mehrere Aktionen aus:

- Zugriff auf die Datenbank: Der Code verschaffte sich Lese- und Schreibzugriff auf die PostgreSQL-Datenbank des CAS. In dieser Datenbank sind alle wichtigen Informationen gespeichert, einschließlich der Benutzereinstellungen, Wallet-Adressen und Transaktionslogs.

- Auslesen der API-Schlüssel: Die Angreifer lasen die API-Schlüssel von Kryptobörsen und Hot Wallets aus, die auf dem Server gespeichert waren. Dies gab ihnen die Möglichkeit, Gelder direkt von den Konten der Betreiber zu stehlen.

- Umleitung von Transaktionen: Der wichtigste Schritt war die Manipulation der “Buy Crypto”-Einstellung. Der bösartige Code änderte die Ziel-Wallet für eingehende Käufe. Anstatt die Kryptowährung an den Kunden zu senden, wurde sie an die Wallet des Angreifers umgeleitet.

Phase 3: Diebstahl und Verschleierung

Der Diebstahl erfolgte subtil und über einen kurzen, intensiven Zeitraum von etwa 48 Stunden. Jedes Mal, wenn ein Nutzer an einem der fast 200 kompromittierten Automaten Geld einzahlte, floss die entsprechende Kryptowährung direkt in die Taschen der Hacker.

Um ihre Spuren zu verwischen, nutzten die Angreifer sogenannte Krypto-Mixer oder Tumbler. Dies sind Dienste, die Kryptowährungs-Transaktionen verschleiern, indem sie die Coins vieler verschiedener Nutzer vermischen. Die gestohlenen Gelder wurden durch diese Mixer geschleust, was die Nachverfolgung auf der Blockchain extrem erschwert und es den Strafverfolgungsbehörden nahezu unmöglich macht, die Endempfänger zu identifizieren.

Die Auswirkungen des Angriffs

Die Folgen waren für General Bytes und die betroffenen Betreiber verheerend:

- Finanzielle Verluste: Direkte Verluste in Millionenhöhe durch gestohlene Kryptowährungen.

- Reputationsschaden: Das Vertrauen in die Sicherheit der General-Bytes-Produkte wurde massiv erschüttert. Betreiber und Kunden stellten die Zuverlässigkeit der Plattform in Frage.

- Betriebsunterbrechungen: Alle Betreiber wurden gezwungen, ihre Systeme abzuschalten, was zu Einnahmeausfällen und Unzufriedenheit bei den Endkunden führte.

- Erhöhter Regulierungsdruck: Solche Vorfälle ziehen unweigerlich die Aufmerksamkeit von Regulierungsbehörden auf sich, die möglicherweise strengere Sicherheitsvorschriften für die gesamte Branche fordern.

Wie können solche Angriffe verhindert werden? Ein Leitfaden für Sicherheit

Der Fall General Bytes ist eine ernüchtere Lektion für die gesamte Krypto-Branche. Er unterstreicht die Notwendigkeit robuster, mehrschichtiger Sicherheitsstrategien. Die Prävention solcher Angriffe erfordert Anstrengungen von Herstellern, Betreibern und Nutzern gleichermaßen.

Maßnahmen für Hersteller wie General Bytes

Hersteller von kritischer Infrastruktur tragen die größte Verantwortung. Sie müssen proaktiv handeln, um die Sicherheit ihrer Produkte zu gewährleisten.

- Regelmäßige und umfassende Sicherheitsaudits: Externe, unabhängige Sicherheitsfirmen sollten den gesamten Code, insbesondere kritische Komponenten wie den CAS, regelmäßig auf Schwachstellen überprüfen. Dies umfasst Penetrationstests, Code-Reviews und Architekturanalyse.

- Bug-Bounty-Programme: Durch das Anbieten von Belohnungen für ethische Hacker, die Schwachstellen finden und melden, können Lücken entdeckt werden, bevor Kriminelle sie ausnutzen. Dies schafft einen Anreiz für eine verantwortungsvolle Offenlegung.

- Prinzip der geringsten Rechte (Principle of Least Privilege): Softwarekomponenten sollten nur die minimal notwendigen Berechtigungen haben, um ihre Aufgabe zu erfüllen. Eine Wartungsschnittstelle sollte beispielsweise niemals in der Lage sein, Code ohne mehrstufige Authentifizierung auszuführen.

- Sichere Software-Entwicklungszyklen (SSDLC): Sicherheit muss von Anfang an in den Entwicklungsprozess integriert werden, anstatt sie als nachträglichen Gedanken zu betrachten.

- Schnelle und transparente Kommunikation: Im Falle einer Sicherheitslücke ist eine schnelle, klare und ehrliche Kommunikation mit den Kunden entscheidend, um den Schaden zu begrenzen.

Sicherheitsmaßnahmen für ATM-Betreiber

Betreiber von Bitcoin-ATMs sind die erste Verteidigungslinie und können viele Risiken durch sorgfältige Konfiguration und Überwachung minimieren.

- Netzwerksegmentierung: Der CAS-Server sollte in einem isolierten Netzwerksegment betrieben werden, das durch strenge Firewall-Regeln geschützt ist. Der Zugriff auf den Server sollte nur von vertrauenswürdigen IP-Adressen aus möglich sein.

- Regelmäßige Software-Updates: Das sofortige Einspielen von Sicherheitspatches, die vom Hersteller bereitgestellt werden, ist unerlässlich. Betreiber sollten automatisierte Prozesse für Updates in Betracht ziehen.

- Intrusion Detection Systems (IDS): Systeme zur Erkennung von Einbrüchen können den Netzwerkverkehr und die Serverprotokolle auf verdächtige Aktivitäten überwachen, z. B. ungewöhnliche Dateiuploads oder Datenbankabfragen.

- Starke Zugriffskontrollen: Die Verwendung von starken, einzigartigen Passwörtern und die Implementierung von Zwei-Faktor-Authentifizierung (2FA) für alle administrativen Zugänge ist ein absolutes Muss.

- Regelmäßige Backups: Im Falle eines Ransomware-Angriffs oder einer Datenbeschädigung sind aktuelle und getrennte Backups entscheidend für eine schnelle Wiederherstellung.

Tipps für Nutzer von Kryptowährungen und ATMs

Auch als Endnutzer können Sie Maßnahmen ergreifen, um sich zu schützen, auch wenn Sie keinen direkten Einfluss auf die Serversicherheit haben.

- Verwenden Sie nicht-verwahrende Wallets (Non-Custodial Wallets): Nutzen Sie Wallets, bei denen nur Sie die privaten Schlüssel kontrollieren. Verlassen Sie sich nicht auf Wallets, die vom ATM-Betreiber oder einer Börse bereitgestellt werden.

- Überprüfen Sie die Transaktionsdetails: Bevor Sie eine Transaktion bestätigen, überprüfen Sie sorgfältig die Zieladresse auf dem Bildschirm des Automaten und vergleichen Sie sie mit Ihrer eigenen.

- Beginnen Sie mit kleinen Beträgen: Wenn Sie einen neuen ATM zum ersten Mal nutzen, testen Sie ihn mit einem kleinen Betrag, um sicherzustellen, dass alles korrekt funktioniert.

- Seien Sie misstrauisch: Wenn der Automat sich seltsam verhält, die Benutzeroberfläche fehlerhaft erscheint oder die Gebühren ungewöhnlich hoch sind, brechen Sie die Transaktion ab.

- Informieren Sie sich: Bleiben Sie über bekannte Betrugsmaschen und Sicherheitsvorfälle in der Krypto-Welt auf dem Laufenden.

Fazit: Eine Branche am Scheideweg

Der Hackerangriff auf die Bitcoin-ATMs von General Bytes durch die Ausnutzung eines Zero-Day-Bugs ist mehr als nur eine technische Fallstudie. Er ist ein Weckruf für eine junge und schnell wachsende Branche, die an der Schnittstelle von Finanzen, Technologie und Sicherheit operiert. Der Vorfall hat schonungslos die potenziellen Fallstricke aufgezeigt, die mit einer zentralisierten Infrastruktur in einem dezentralisierten Ökosystem einhergehen.

Die wichtigsten Erkenntnisse sind klar: Sicherheit ist kein Produkt, sondern ein kontinuierlicher Prozess. Hersteller müssen in robuste Entwicklungszyklen und proaktive Sicherheitsaudits investieren. Betreiber können sich nicht blind auf die Hersteller verlassen, sondern müssen durch sorgfältige Konfiguration und Überwachung ihrer Systeme eine eigene Verteidigungslinie aufbauen. Und Nutzer müssen sich der Risiken bewusst sein und verantwortungsvolle Praktiken bei der Verwaltung ihrer digitalen Vermögenswerte anwenden.

Während der Vorfall das Vertrauen kurzfristig erschüttert hat, bietet er langfristig die Chance für eine positive Entwicklung. Er zwingt die Branche, ihre Standards zu erhöhen, transparenter zu agieren und die Sicherheit als oberste Priorität zu behandeln. Nur so können Bitcoin-ATMs und die gesamte Krypto-Infrastruktur das Vertrauen der breiten Öffentlichkeit gewinnen und ihr volles Potenzial als transformative Finanztechnologie entfalten. Die Zukunft der Kryptowährungen hängt nicht nur von ihrer Akzeptanz ab, sondern maßgeblich von der Widerstandsfähigkeit ihrer Infrastruktur gegen die immer raffinierteren Bedrohungen der digitalen Welt.

Was genau ist ein Zero-Day-Bug?

Ein Zero-Day-Bug ist eine Sicherheitslücke in einer Software, die den Entwicklern unbekannt ist. Angreifer können diese Lücke ausnutzen, bevor ein offizieller Sicherheitspatch zur Verfügung steht, was sie besonders gefährlich macht.

Wie funktionieren Bitcoin-ATMs?

Bitcoin-ATMs sind physische Kioske, an denen Nutzer Bargeld einzahlen können, um Kryptowährungen zu kaufen. Der Automat scannt die Wallet-Adresse des Nutzers, nimmt das Geld an und sendet über eine Backend-Software die entsprechende Menge an Coins an die Wallet.

Warum sind Bitcoin-ATMs ein Ziel für Hacker?

Sie sind attraktive Ziele, weil sie direkt mit wertvollen Kryptowährungen und oft mit erheblichen Mengen an Bargeld hantieren. Ihre komplexe Software und die Notwendigkeit einer Internetverbindung schaffen eine breite Angriffsfläche für Cyberkriminelle.

Wie kann ich meine Kryptowährungen sicher aufbewahren?

Die sicherste Methode ist die Verwendung einer Hardware-Wallet (Cold Wallet), die Ihre privaten Schlüssel offline speichert. Aktivieren Sie immer die Zwei-Faktor-Authentifizierung (2FA) für alle Online-Konten und seien Sie vorsichtig bei Phishing-Versuchen.

Was hat General Bytes nach dem Angriff unternommen?

General Bytes forderte alle Betreiber auf, ihre Systeme sofort vom Netz zu nehmen. Das Unternehmen veröffentlichte anschließend dringende Sicherheitspatches, um die Zero-Day-Schwachstelle zu schließen, und gab detaillierte Anweisungen zur Überprüfung und Absicherung der Server heraus.